介绍

Nessus 是一个由 Tenable Incorporation 开发的漏洞扫描工具,是一个开源的,基于订阅的软件,用于扫描计算机/服务器上的所有端口以寻找已知的漏洞和利用,并以各种方式呈现报告。

Nessus 使用不断更新的漏洞和漏洞数据库来扫描潜在的漏洞。 此外,它是一个初学者友好的工具,因为它不需要操作系统或命令行工具的先进知识。

现在,由于Nessus是一个专有工具,它有不同的可用性。根据提供的工具数量,Nessus有三个层次可用:

- Nessus Essentials

- Nessus 专业

- Nessus 专家

Nessus Essentials 是 Nessus 工具的免费版本,它包含了定期漏洞扫描所需的所有工具。Nessus Professional 是下一个最好的版本,提供的功能比免费版本多。它适合专业渗透测试人员和安全实践者。最后一个,Nessus Expert,是 Nessus 提供的功能的完整组合,适合小企业 IT 部门等。

为了演示,我们将使用该工具的Nessus Essential版本,但每个性能的安装过程都是一样的。

前提条件

要继续使用本教程,您必须满足以下要求:

- _A服务器或虚拟机运行 Ubuntu 22.04 版本,或 [*Desktop Distro] (https://ubuntu.com/download/desktop) 或它的 [Server] (https://ubuntu.com/download/server)_取而代之.

- 机器必须至少有4GB的RAM可用. 虽然 Tenable 建议 8 GB of RAM, 4 GB 足够比较小的扫描.__ 3._ Ubuntu 机至少应该有 5 GB 的空间,只能安装 _ [**** Nessus***] (https://www.tenable.com/downloads/nessus?loginAttempted=true). _Essitures工具.

- 系统应至少有四个双核处理器. 任何仅能加快测试速度的操作._ 5.系统运行Nessus的最小处理器速度应为1GHz或以上. 6.Ubuntu机应有一个非根基用户账户,因为不使用超级用户(root)并访问它是一种安全的做法. 7.(可选) 以后在本教程中进行脆弱性扫描时,应该有另一台机器(Ubuntu机器,也用于此教程的相同目的)进行扫描。 目标机器还应当有一个非根用户账户并访问根账户._ 8.A 支持的浏览器([]Google Chrome](https://www.google.com/chrome/), [Mozilla Firefox*] (https://www.mozilla.org/en-US/firefox/new/))应安装在Ubuntu机上. 我们在此教程中使用了Mozilla Firefox.

现在,让我们转向本教程的安装部分。

步骤 1 - 安装 Nessus Essentials 工具

在满足前一节所述的要求后,我们将在 Ubuntu 机器上安装 Nessus 工具。

我们首先将使用curl下载Ubuntu的安装包:

1sudo curl --request GET --url 'https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.4.2-ubuntu1404_amd64.deb' --output /tmp/'Nessus-10.4.2-ubuntu1404_amd64.deb'

现在,我们将使用dpkg在我们的Ubuntu机器上安装Nessus。

1sudo dpkg -i /tmp/Nessus-10.4.2-ubuntu1404_amd64.deb

在此之后,安装了Nessus工具,现在我们需要重新启动Nessusd服务。

1sudo /bin/systemctl start nessusd.service

现在,您可以在以下地址访问本地浏览器中的Nessus:

1http://localhost:8834/

** 注意: ** 端口 8834 是 Nessus 的默认端口

在大多数浏览器中,你会看到一个安全窗口,要求你 Go Back. 但是,它是完全安全的,你可以点击 Advanced然后 继续到网站。

步骤 2 – 在本地浏览器中设置 Nessus

现在,我们已经在我们的计算机上成功安装了Nessus,下一步是在本地浏览器中配置Nessus并安装所需的插件。

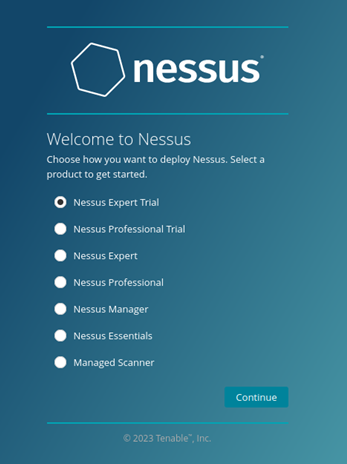

一旦你到达了欢迎屏幕,点击Nessus Essentials继续使用Nessus的免费层次. 如果你有 Professional或 Expert层次的订阅,你可以继续使用该选项。

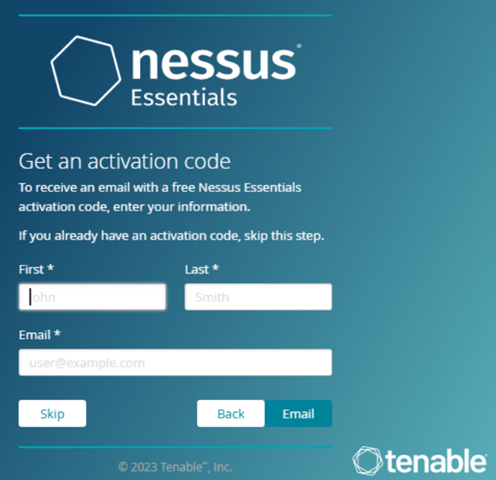

之后,您将被要求提供您的姓名和电子邮件地址,以获得您的Nessus Essentials的激活代码。

如果您已经有激活,您可以跳过此步骤,否则,请提供您的详细信息以在提交的电子邮件中接收代码。

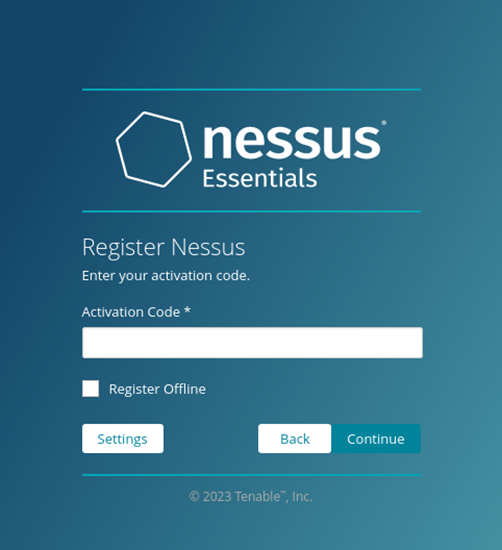

一旦收到代码,继续输入到 _activation code 块中,然后您将被要求创建一个管理帐户;

使用您所选择的任何用户名并创建一个强大的密码,例如,在本教程中,用户名是Sammy。一旦您继续,Nessus将开始安装所需的插件,这取决于您的互联网连接和处理器的能力,这个过程需要一些时间。

步骤 3 – 配置 Nessus 扫描设置以运行漏洞扫描

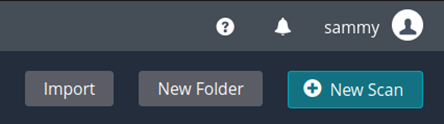

现在我们已经成功安装了 Nessus,我们可以对目标系统进行扫描,以便进行侦察。 要做到这一点,请在 Nessus 主页上打开 **** My Scans**** 文件夹。 如果您第一次安装了 Nessus,则不会有任何扫描可供查看。 因此,请点击仪表板右上角的 New Scan 按钮。

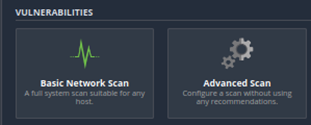

点击上述按钮后,您将被引导到扫描模板页面,其中有三个主要类别的扫描:

- 发现

- 漏洞

- 合规性

第一两个类别在Nessus的免费级别中可用. 在本教程中,我们将坚持扫描的漏洞类别。

本节将配置一个 基本网络扫描并探索选项,然后在下一个区域,我们将扫描我们的第二个Ubuntu系统。

扫描仪的配置设置

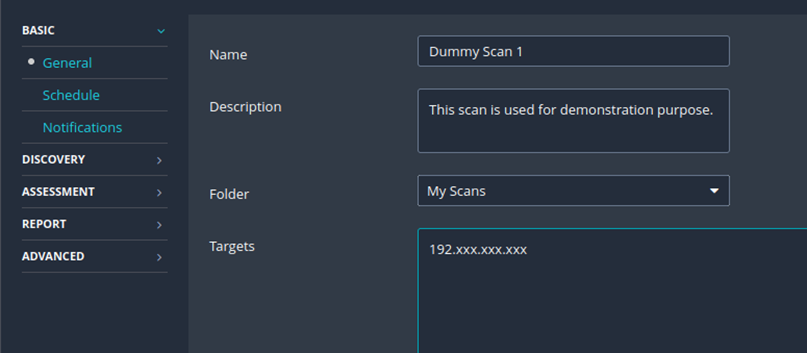

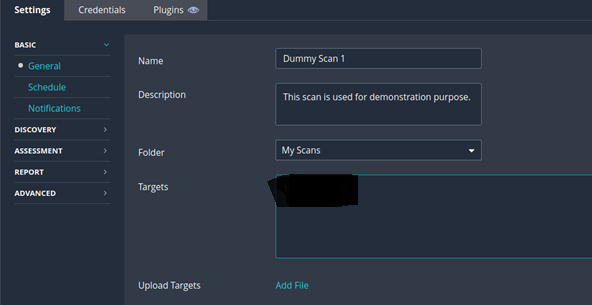

点击基本网络扫描选项,您将登陆扫描的设置页面。在设置下,您将看到不同的选项。

• 基本*

该部分包括三个子部分:

- 一般 - 您必须在这里提供目标系统的名称和IP地址. 有两个可选的字段, ** 描述和 ** 文件夹. 默认情况下,文件夹是我的扫描,但您可以将其更改到您选择的任何文件夹。 description 是一个可选的字段,但在本教程中,我们只是把一个文本解释说,

这个扫描用于演示目的。为了配置一个基本的网络扫描(如下面的部分所要求),您必须提供目标机器的 IP 地址(本教程中的第二台 Ubuntu 机器)在目标块中,如下图所示。

您需要将 IP 地址 192.xxx.xxx.xxx 替换为目标 Ubuntu 机器的 IP 地址。

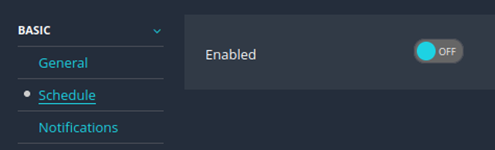

- 时间表 – 此选项在默认设置中被关闭. 此选项用于当您需要稍后安排扫描时。 如果打开,则必须提供扫描的频率、开始时间和时区。

我们不会在本教程中安排任何扫描,所以我们会把它关掉。

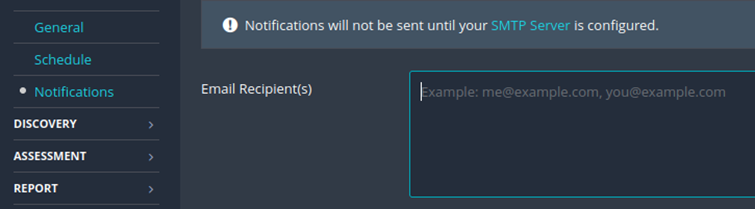

- 通知 - 此选项将扫描通知发送到设置的电子邮件地址,并且完全可选。只需添加您想要收到有关扫描的所有通知的电子邮件地址,Nessus 将其发送到它。

对于本教程,我们不需要任何电子邮件通知,所以我们不会向电子邮件收件人列表提供任何通知,并将其留空,就像下面一样。

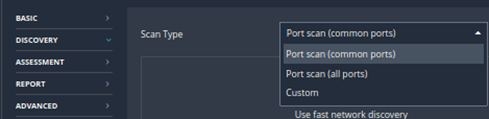

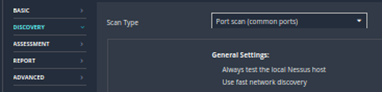

* 发现 *

在这里,你必须决定你的扫描的范围. 由于任何网络上有65535个端口,只有有时可以扫描它们,因为大多数需要操作。

要执行基本网络扫描,您不必在本教程中晚些时候选择所有端口,因为这个过程将耗时;因此,我们将将发现范围保留在 标准端口。

Nessus提供三种选择,

- 常见端口 - 扫描常用的端口,如 80 等

- 所有端口 - 扫描所有 65535 端口。

根据你的需求,你可以选择你喜欢的。

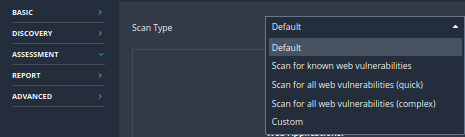

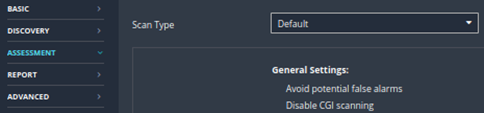

评估 ***

在本节中,您必须选择要评估的漏洞,这些是所需的设置,可能是扫描设置中最重要的部分,因为它定义了对目标系统进行扫描的漏洞类型(本教程中的第二台Ubuntu机器)。

- 默认 - 这是必不可少的评估方法,它不会引起正在扫描的Web应用程序/服务器上的任何警报,但几乎不会产生任何有价值的见解。

- 扫描已知的Web漏洞 - 此选项扫描针对已知的Web漏洞。

- 扫描所有已知的Web漏洞(快速) - 此选项扫描比前者更强大,并扫描主域的1000页。

我们将评估设置保留为默认,以便完成基本网络扫描以最少的自定义。

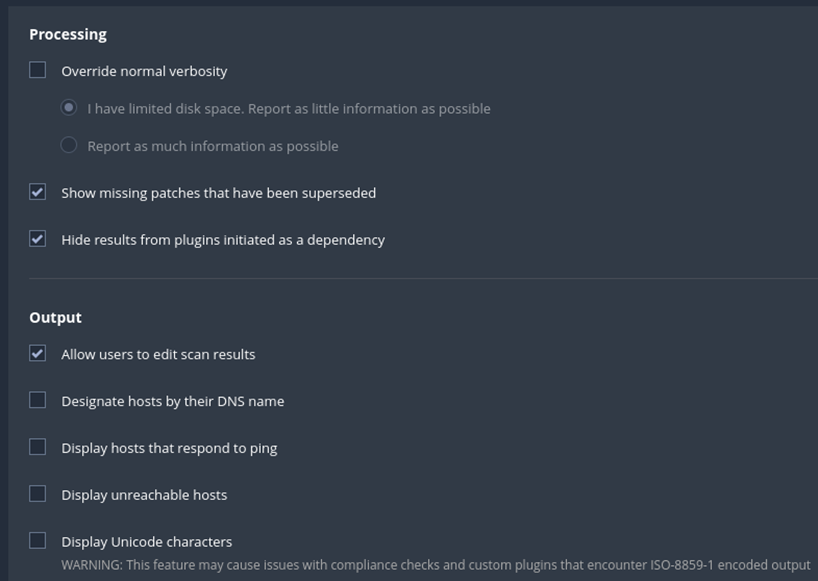

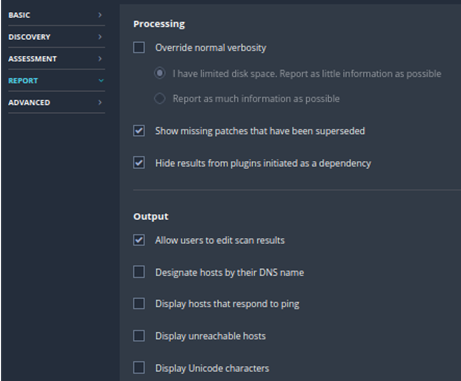

* 报告*

例如,您可以选择将哪些部分包含在扫描结果中,并根据您的磁盘空间和其他要求选择扫描的语音性。

如要获取下一节所示的基本扫描报告,您应选择如上图所示的设置,或

在处理下,请检查以下两种选项:

显示已被替换的缺失补丁- 此选项为您提供了所有尚未更新的补丁列表。隐藏作为依赖的插件的结果- 检查此选项确保使用的插件在报告中没有提到(这可能会使报告更不易读)

在输出部分中,允许用户编辑扫描结果,允许您选择将其作为HTML或XML文件(在以后的部分中使用)。

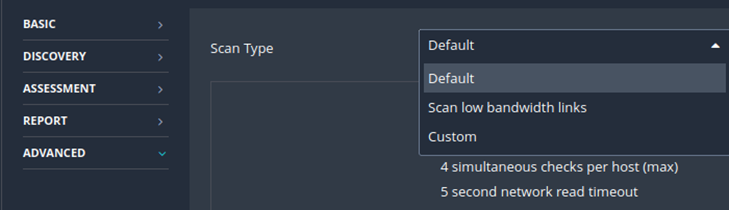

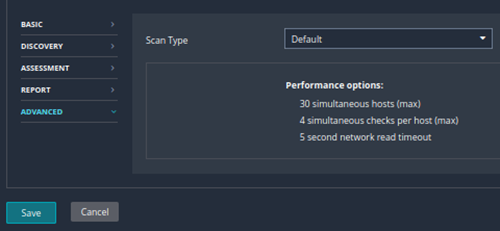

◎ 先进*

本节提供了更高级的选项,例如在网络上检测到拥堵时减慢扫描请求。

在这里,默认选项扫描 30 个主机(最多)并给每个主机 5 秒的读取时间。

**扫描低带宽限制 ** 选项减少了扫描的主机的数量;然而,它们将每个主机的时间延长到 15 秒,从而为目标机器获得响应提供了更多的时间。

但是,对于我们的基本网络扫描,我们只会将这些设置设置为默认**,因为我们没有处理高级选项。

步骤 4 – 使用Nessus进行漏洞扫描

现在我们已经涵盖了扫描配置,本节将显示在类似的Ubuntu机器上执行的模糊扫描,如本教程的以前部分所使用。

在第二台机器上,输入以下命令来获取机器的IP地址:

1ip a | grep ‘inet 192’

在此输出声明中将有两个 IPv4 地址. 您的机器的 IP 地址将是以 192.###.###.#####/24 结束的地址。

现在,您可以使用 Nessus 移动到机器上,按照上一节所示启动一个新的基本网络扫描,然后输入扫描的名称。 如果您愿意,添加一些描述。

现在,转到 Discovery 部分;从下载菜单中选择 `Port scan(标准端口)。

接下来,单击 *** * 评估 *** 部分,从下载菜单中选择默认。

在 Report 部分中,将所有检查框置于默认选项中,因为此扫描是最基本的;您不需要定制生成的报告。

然后,在 高级部分中,将 Scan Type 保留为默认,因为这是一个基本的扫描,无需进行高级定制。

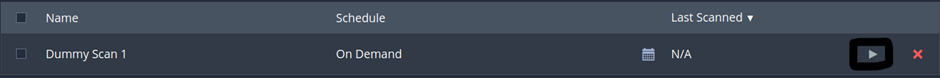

最后,通过点击 Save来保存扫描,您将被重定向到 ****我的扫描文件夹。在那里,点击扫描前面的__Play/Launch_*按钮(如下图所示)

一旦你的扫描完成,你可以继续到下一节,在那里我们审查结果。

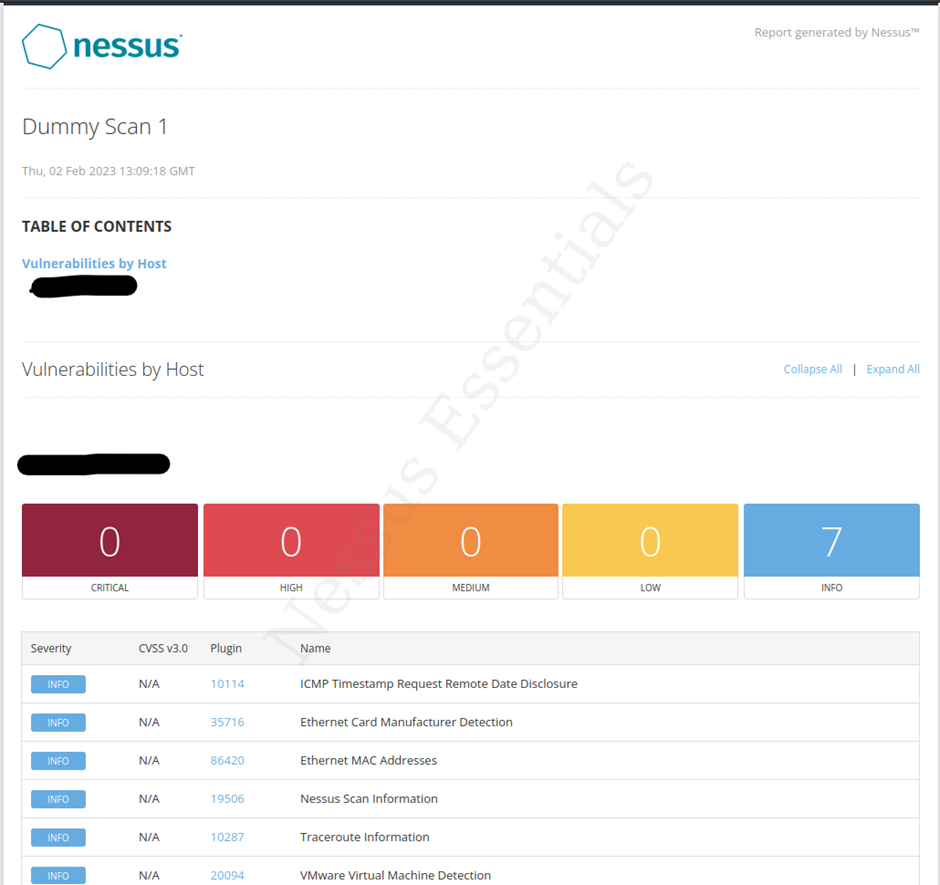

步骤5:检查扫描结果

一旦扫描完成,点击它,你将被带到扫描结果部分. 你可以通过点击在右上角的报告按钮来生成一个HTML报告的扫描结果. 一个对话框将打开;在那里,选择HTML并继续。

Nessus 将向您展示从此扫描中收集的所有结果和信息. 它找到的结果有五类:

- 关键 – 关键或易于利用的漏洞.

- 高 – 经验丰富的黑客可以利用的漏洞.

- 中等 – 这些漏洞通常不易利用,并且可以用精力修复。

- 低 – 这些漏洞包括不更新的标准补丁等。

结论

本文提供了在 Ubuntu 22.04 上安装 Nessus 的步骤性指南,并使用该指南扫描另一个 Ubuntu 22.04 目标计算机,我们还解释了通过基本网络扫描提供的结果,并将其导出为HTML 报告。

任何想要扩展他们对Nessus的知识的人都可以参考Nessus文档(https://docs.tenable.com/Nessus.htm)。 此外,为了更好地掌握Nessus的工具,必须对计算机网络有很好的了解。